Preparándose para la Convergencia OT/IT

Preparándose para la Convergencia OT/IT

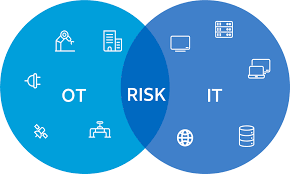

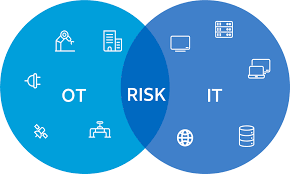

¿Qué es OT vs IT?

Actualmente las organizaciones que cuentan con infraestructura industrial critica, confían ampliamente en el medio ambiente de Tecnologías de Operación (OT) para la producción de sus bienes y servicios. Además de las operaciones tradicionales relacionadas con las Tecnologías de Información (IT), las cuales utilizan computadoras, routers, switches y servidores, estas organizaciones también confían en sus OT’s, las cuales están compuestas por Controladores Lógicos Programables (PLCs), Sistemas de Control y Adquisición de Datos (SCADA), Interfaces Hombre Máquina (HMI), para la operación de sus áreas de manufactura y planta física.

Mientras que los dispositivos de OT han existido comercialmente desde hace mas de 50 años, últimamente ha ocurrido una gran transformación en el campo, cambiando la forma en que actualmente se opera e interactúa con el medio ambiente operativo.

Debe existir Convergencia entre OT e IT?

Un gran número de organizaciones han optado por esta convergencia lo cual les ha traído grandes beneficios tales como incremento en la eficiencia de los sistemas, así como una arquitectura mas limpia e, incluso, elegante. Lo anterior también conlleva algunos riesgos, siendo el primero de ellos la producción de nuevos y superficies de ataque.

Lo anterior provoca un efecto de vulnerabilidad que inicia en uno de los extremos, deslizándose hasta el otro; desde IT a OT, y visceversa.

Es importante mencionar que las amenazas que impactan al ambiente de IT, no son las mismas que impactan al de OT razón por la cual, las herramientas de seguridad y las políticas de operación son diferentes. Por lo tanto, implementar los sistemas y protocolos correctos pueden minimizar los beneficios de la convergencia.

Por lo antes mencionado, las empresas que deciden implementar la convergencia entre IT y OT deben planear cuidadosamente su estrategia antes de llevar a cabo la implementación y no dejar aspectos como el de seguridad “para después”.

“Air Gapping” es la decisión adecuada?

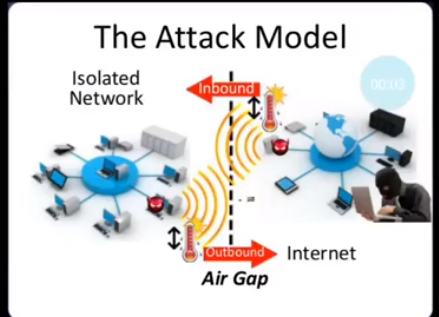

Que sucede cuando una organización toma la decisión de no implementar la convergencia entre sus áreas de OT e IT? Las organizaciones que han tomado este camino, lo han hecho en función de una gran variedad de razones entre las que se encuentran factores técnicos, estratégicos y de negocio. Al mantener separadas las operaciones de IT y OT las organizaciones han puesto en práctica una estrategia de seguridad conocida como “air gap”, la cual es considerada como una regla de oro cuando se trata de infraestructura relacionada con ambientes críticos.

Al operar como un lazo cerrado, la infraestructura de OT se mantiene fuera del contacto con el mundo exterior. Al no existir ningún tipo de información entrando y/o saliendo del ambiente, esta metodología es vista como la mas efectiva en lo que a evitar amenazas de seguridad se refiere.

Mientras que la práctica del “air gapping” proporciona una noción de ser simple y suficiente, mantenerla es bastante complicado. El solo hecho de cortar cualquier tipo de conexión con el exterior, es la mínima parte necesaria para mantener el ambiente “estéril” ya que existen muchos caminos por los cuales el aislamiento con el exterior se puede vulnerar. Por ejemplo, la radiación electromagnética la cual, de existir, requiere de la implementación de inmensas jaulas de Faraday para evitar la filtración de vectores.

A través de los años se han descubierto una cantidad de vectores de ataque adicionales entre los que se incluyen : señales de FM de una computadora a un teléfono móvil, comunicación térmica entre computadoras, así como la explotación de frecuencias celulares y canales NFC (near-field communications). Además, se han detectado pulsos de luz LED entre equipo OT han expuesto a sistemas críticos a merced de actividades maliciosas. Existen incontables ejemplos de ambientes OT con estrategias tipo “air gapping”, los cuales se han visto vulnerados por cosas tan aparentemente inofensivas como una laptop haciendo funciones de HMI, o una memoria USB descargando un programa.

En un medio ambiente OT promedio, aproximadamente el 20% de la infraestructura involucra equipo de IT. Para organizaciones que han implementado una iniciativa de industria 4.0 tal como el IoT Industrial, el porcentaje de equipo de IT involucrado puede llegar hasta el 40%.

Las organizaciones que no tienen iniciativas específicas para la convergencia de sus ambientes OT e IT, son las que presentan los mas altos índices de riesgo de ataques ya que, por lo general, no planean acciones adicionales relacionadas con la seguridad de sus sistemas.

Es importante recalcar que construir un foso alrededor de la infraestructura de OT no es la solución ya que, como se mencionó anteriormente, esto es casi imposible de mantener, aún en las circunstancias mas favorables dado que, la introducción de una variable aparentemente inofensiva, en un ambiente estéril, puede destruirlo totalmente. A esto se le conoce como “convergencia accidental”.

Implementando las mejores Prácticas

En general, el personal de IT está acostumbrado a trabajar con tecnología de punta en lo que a hardware y software se refiere, incluyendo los mejores sistemas de seguridad disponibles para la protección de sus redes. Por otro lado, el personal de OT aún tiene que lidiar con tecnología obsoleta, a la que también se le conoce como “legacy systems”, alguna de esta desarrollada en la era pre-internet. Estos sistemas, por lo general, utilizan redes y protocolos propietarios, además de que carecen de que carecen de controles básicos de seguridad, tales como encriptado y autenticación. Además, estos sistemas tampoco cuentan con información tal como listado de eventos, trazabilidad de accesos, acciones, etc. lo cual provoca que los tiempos de detección y respuesta a incidentes, sean muy diferentes a los de un ambiente de IT.

Independientemente de las diferencias significativas que existen entre ambos mundos, IT y OT, es importante definir y acordar los elementos clave sobre los cuales establecer una posición robusta en lo que a seguridad se refiere y entre los que destacan:

- Detección de amenazas, la cual combina el aspecto de desempeño con reglas basadas en las políticas de la organización

- Administración de Activos, que incluye la detección de dispositivos conectados, que aparentemente no están en operación, yendo tan profundo como el “backplane” de los PLCs.

- Administración de la vulnerabilidad, la cual contempla el registro y evaluación de los niveles de riesgo de todos y cada uno de los dispositivos que integran los Sistemas de Control Industrial (ICS)

- Control de cambios de configuración, ya sea de código, sistema operativo o firmware, sin importar si estos fueron efectuados de manera local, o a través de la red

- Visibilidad de la información a través de toda la organización, con sus respectivos niveles de seguridad

Conclusiones

Con el fin de eliminar los riesgos producidos por la convergencia de OT e IT, ya sea esta accidental o planeada, los equipos de ambos ambientes deben encontrar un punto en común sobre el cual enfocar los esfuerzos. Pero la misión no termina ahí, Las soluciones de seguridad del ambiente OT, que trabajan en conjunto con las del ambiente IT, deben ser el catalizador necesario no solo para proporcionar visibilidad, control y seguridad ante nuevas ciber-amenazas, sino que deben ser el factor que logre que estos equipos que han estado trabajando de manera separada, cada uno en su ambiente, lo hagan de manera conjunta y con ello logren que las áreas de manufactura, infraestructura crítica e industrial de la organización cumplan con su propósito de una manera eficiente y segura.

Hi, this is a comment.

To get started with moderating, editing, and deleting comments, please visit the Comments screen in the dashboard.

Commenter avatars come from Gravatar.